He aquí por qué el ataque cibernético a JLR está tardando una eternidad en solucionarse, según un experto.

JLR

Las noticias y reseñas de automóviles más importantes, sin tonterías

Nuestro boletín diario gratuito envía las historias que realmente importan directamente a ti, todos los días laborables.

Jaguar Land Rover (JLR) ha estado lidiando con las consecuencias de un ciberataque durante casi un mes. Es un problema enorme que ha detenido la producción y desbaratado los negocios no solo para el fabricante, sino también para sus muchos proveedores y distribuidores. Puede que no parezca que una empresa tan consolidada como JLR pueda quedar paralizada tanto tiempo por un problema informático, pero la naturaleza profundamente interconectada del negocio del automóvil hace que los fabricantes sean especialmente susceptibles a este tipo de problemas.

Como informó The Guardian a principios de este mes, “los gerentes de una fábrica en Halewood, Merseyside, dijeron a contactos de la industria que podría haber habido un hackeo, aunque entonces no estaba claro cuán grave era la situación”. Poco después, parece que la empresa se dio cuenta de que el incidente era lo suficientemente grave como para, de facto, paralizar toda su operación.

A principios de septiembre empezaron a circular informes sobre un ciberataque a JLR. Grupos de hackers conocidos (y temidos) como Scattered Spider y LAPSUS$, que operaban como una entidad combinada identificada como Scattered Spider Lapsus$ Hunters, reivindicaron la acción, compartiendo capturas de pantalla de la interfaz interna del fabricante para demostrar el acceso.

Cyfirma tiene el análisis más completo que he encontrado sobre lo que pudo haber pasado, desde la perspectiva de una explotación técnica. “El código expuesto revela lógica de autenticación, que puede incluir vulnerabilidades potenciales en cómo se vinculan los perfiles de usuarios con los vehículos”, informó el sitio. “Esta información podría usarse para ingeniería inversa o para explotar servicios conectados, particularmente si existen debilidades en el manejo de tokens o en los mecanismos de validación.”

La fábrica de JLR en Halewood. Richard Martin-Roberts/Getty Images

No está claro, y es poco probable que JLR lo informe públicamente, exactamente cuánto de la interrupción fue resultado directo del ataque frente a cuánto fue un apagado preventivo para intentar contener el acceso no autorizado al sistema. También ha habido cierta confusión sobre la motivación del hackeo, debido a que muchos aspirantes se atribuyeron falsamente la responsabilidad tras el hecho. No hemos visto ningún precio de rescate específico publicado en ningún lugar, ni JLR ha compartido nada en ese sentido.

Pero que las fábricas de Land Rover (Jaguar no está fabricando coches ahora mismo) estén inactivas, se dice que le ha costado a la compañía hasta 50 millones de libras (67 millones de dólares) por semana, según la BBC. La semana pasada, el Departamento de Empresa y Comercio del gobierno británico emitió una declaración reconociendo que el “reciente incidente cibernético está teniendo un impacto significativo en Jaguar Land Rover (JLR) y en la cadena de suministro automotriz en general.” Se ha hablado de que el gobierno subvencione la situación comprando piezas de suministro de forma provisional. Parece que las fábricas no volverán a funcionar al menos en unos días más, pero la compañía afirma que ya está en camino hacia la recuperación.

Un portavoz de JLR respondió a mis consultas con esta declaración oficial:

“Como parte del reinicio controlado y por fases de nuestras operaciones, hoy hemos informado a colegas, proveedores y socios minoristas que secciones de nuestro patrimonio digital ahora están en funcionamiento. El trabajo fundamental de nuestro programa de recuperación está firmemente en marcha.

Hemos aumentado significativamente la capacidad de procesamiento de TI para facturación. Ahora estamos trabajando para despejar el retraso de pagos a nuestros proveedores lo más rápido posible.

Nuestro Centro Global de Logística de Piezas, que suministra los centros de distribución de piezas para nuestros socios minoristas en el Reino Unido y en todo el mundo, está volviendo a la plena operatividad. Esto permitirá a nuestros socios minoristas seguir atendiendo los vehículos de nuestros clientes y mantener a nuestros clientes en movimiento.

El sistema financiero que usamos para procesar las ventas al por mayor de vehículos ha sido restablecido y podemos vender y matricular vehículos para nuestros clientes más rápido, proporcionando un flujo de caja importante.

Estos son pasos iniciales importantes mientras nuestros equipos dedicados trabajan día y noche junto a especialistas en ciberseguridad, el NCSC del Gobierno del Reino Unido y las fuerzas del orden para asegurarnos de reiniciar de manera segura y protegida. Nuestro enfoque sigue siendo apoyar a nuestros clientes, proveedores, colegas y minoristas. Reconocemos plenamente que este es un momento difícil para todos los vinculados a JLR y agradecemos a todos su continuo apoyo y paciencia.”

Christopher Furlong/Pool/AFP

Ahora circulan algunas subhistorias, como que JLR podría no estar asegurada para lo que acaba de ocurrir, que la subcontratación de ciberseguridad podría haber creado vulnerabilidades, y que una mala gestión técnica por parte de altos ejecutivos pudo haber facilitado que los hackers se desplazaran con facilidad por las plataformas de la compañía.

Bueno, no “con facilidad”, en el sentido literal. Toda la investigación que hice y el experto en ciberseguridad con el que hablé (que habló bajo condición de anonimato) indicaron que este hackeo no fue obra de algún solitario jugando en un sótano. El consenso es que el ataque fue llevado a cabo por una red profesional de actores sofisticados, posiblemente aprovechándose de cuentas con alto nivel de acceso. JLR, al parecer, fue particularmente vulnerable por la forma en que su gestión tecnológica está (o estaba) organizada. Como publicó Forbes esta semana, “Tata permitió que tres directores supervisaran ambos lados de transacciones con partes vinculadas. Natarajan Chandrasekaran (Chandra) preside los consejos de la sociedad holding de Tata y de cada subsidiaria. Quizá peor, dos de los otros cinco directores no ejecutivos de Jaguar Land Rover, el ejecutivo tecnológico Al-Noor Ramji y la experta en cadena de suministro Hanne Sorenson, también forman parte del consejo de TCS (Tata Consultancy Services).”

Entonces —¿cómo demonios sucede un hackeo así?

Bueno, mi nuevo contacto en ciberseguridad me dijo que hay que tomar cualquier noticia sobre un ataque, en esta etapa, con cautela. Pero también dijo que hay algunos factores que casi con certeza están implicados en un incidente así.

En cuanto al acceso, un punto de entrada común para un actor malicioso en un sistema es la ingeniería social simple. Alguien llama al departamento de TI en pánico, fingiendo ser alguien importante que necesita eludir controles como la autenticación de dos factores, y se cuela de esa forma. No necesariamente fue lo que pasó aquí, pero ciertamente parece plausible dado lo que se ha informado sobre la gestión tecnológica de la compañía.

Luego está la naturaleza altamente interconectada y globalizada del negocio del automóvil. Como me dijo el experto, “Una empresa [del tamaño de JLR] comprende, típicamente, cientos o miles de sistemas que nunca fueron pensados para funcionar juntos, que integras mediante herramientas de seguridad centrales.”

¿Sabes cómo puedes crear cuentas en todo tipo de sitios web con tu inicio de sesión de Google, Facebook o Apple? Es lo mismo con una gran empresa, y una gran empresa que trabaja con otras grandes empresas va a tener una red aún más enrevesada con muchos más puntos de entrada. Los proveedores y receptores de productos de JLR tendrán formas de iniciar sesión en los sistemas propietarios de la compañía, creando muchos vectores de intrusión.

Imágenes de las líneas de producción de Jaguar Land Rover a lo largo de los años. Leon Neal (arriba) y Oli Scarff/Getty Images

Como dijo mi contacto, “en cualquier gran empresa, muchos de esos sistemas pueden ser comprados, pueden ser antiguos, pueden estar desarrollados internamente, o pueden ser una combinación de todo eso. Y muchas veces, los sistemas antiguos no tienen comodidades de seguridad modernas integradas. Así que tienes todo un mundo donde, para hacer tu trabajo, necesitas tener tu identidad. Los sistemas tienen que entenderla para que puedas iniciar sesión y hacer tu trabajo… así que [los hackers] como estos tienden a apuntar a personas que tienen lo que llamamos ‘acceso administrativo’, ‘acceso con privilegios’. Por ejemplo, podrías poder iniciar sesión en un sistema que te muestra tu nómina. [Pero alguien] con acceso administrativo podría iniciar sesión en el mismo sistema y determinar quién cobra y cuánto. Y lo que [operaciones como] Scattered Spider tienden a hacer es buscar personas que saben que tienen acceso privilegiado. Pueden hacer cosas a gran escala. Así que tienden a mirar a personas que gestionan tus herramientas de gestión de identidad y acceso, o tus nubes u otros sistemas significativos.”

Otra cosa que esta persona señaló es la enorme diferencia de velocidad entre lo rápido que un hacker puede mover palancas y lo lento que puede ser un megacorporación multinacional para realizar cambios. Una vez concedido el acceso, un hacker puede propagarse rápidamente por un sistema, creando nuevos inicios de sesión y vías de entrada. Mientras tanto, una compañía como JLR, como mínimo, tendrá múltiples partes interesadas con las que consultar antes de tomar una decisión tan drástica como detener las fábricas. Y muchas empresas, incluso en esta era de todo digital, simplemente no están preparadas para lidiar con estas cosas.

No es que una empresa automotriz pueda realizar regularmente simulacros que detengan sus líneas de ensamblaje —costaría una fortuna. Pero eso también conduce a un nivel de falta de preparación que, cuando ocurre algo, crea el caos que estamos viendo aquí.

Mi contacto describió esto como “la próxima frontera hacia la que los adversarios nos están empujando”, es decir, las grandes corporaciones van a tener que hacer inversiones prácticas serias en ciberseguridad y preparación ante desastres para mantenerse al día con los actores maliciosos en este ámbito, o arriesgarse a que ocurran más eventos como este.

Para cuando JLR se dio cuenta de que su sistema informático tenía un invitado no deseado, habría sido extremadamente difícil o imposible comprender con total certeza el alcance de la penetración. Por eso la compañía llegó hasta el punto de cerrar sus fábricas y operaciones, y por qué el desastre está tardando tanto en solucionarse. Gran parte de la infraestructura digital de la empresa puede tener que ser reconstruida, y sus protocolos de ciberseguridad van a necesitar sin duda una renovación.

¿Tienes una pista? Envíanos una nota a [email protected].

Otros artículos

Telo acaba de conseguir 20 millones de dólares para construir una pequeña camioneta eléctrica con grandes ambiciones | Carscoops

El Telo MT1 alberga una batería de 106 kWh, cinco asientos y una caja de cinco pies en una huella más pequeña que la de un Mini Cooper.

Telo acaba de conseguir 20 millones de dólares para construir una pequeña camioneta eléctrica con grandes ambiciones | Carscoops

El Telo MT1 alberga una batería de 106 kWh, cinco asientos y una caja de cinco pies en una huella más pequeña que la de un Mini Cooper.

El nuevo RTR Mustang te ofrece potencia de superdeportivo por el precio de un Porsche 911 | Carscoops

Aunque su precio de entrada es elevado, el Mustang RTR Spec 5 de producción limitada ofrece un gran rendimiento.

El nuevo RTR Mustang te ofrece potencia de superdeportivo por el precio de un Porsche 911 | Carscoops

Aunque su precio de entrada es elevado, el Mustang RTR Spec 5 de producción limitada ofrece un gran rendimiento.

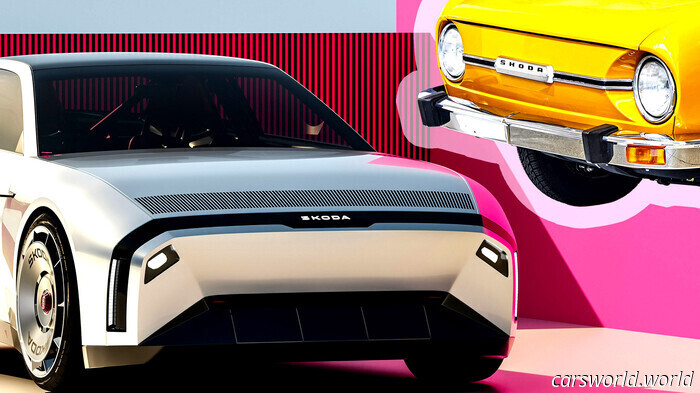

Este coupé futurista de propulsión trasera podría haber sido el mejor homenaje retro de Skoda hasta ahora | Carscoops

El concepto digital imagina el regreso del coupé de los años setenta como un deportivo eléctrico elegante y futurista.

Este coupé futurista de propulsión trasera podría haber sido el mejor homenaje retro de Skoda hasta ahora | Carscoops

El concepto digital imagina el regreso del coupé de los años setenta como un deportivo eléctrico elegante y futurista.

Tesla insta a la administración Trump a no retroceder en las normas de emisiones: TDS

Tesla podría perder miles de millones de dólares en créditos regulatorios vendidos a otros fabricantes de automóviles si se revierten las regulaciones de emisiones.

Tesla insta a la administración Trump a no retroceder en las normas de emisiones: TDS

Tesla podría perder miles de millones de dólares en créditos regulatorios vendidos a otros fabricantes de automóviles si se revierten las regulaciones de emisiones.

Prueba a largo plazo del Honda Passport TrailSport 2026: Hablemos de sus características

Lo bueno, lo malo y lo que merece la pena gastar tu dinero ganado a pulso en el equipamiento del Honda Passport 2026.

Prueba a largo plazo del Honda Passport TrailSport 2026: Hablemos de sus características

Lo bueno, lo malo y lo que merece la pena gastar tu dinero ganado a pulso en el equipamiento del Honda Passport 2026.

Forza Horizon 6 lleva a los jugadores al lugar que han estado pidiendo desde el primer juego | Carscoops

El próximo juego celebrará la cultura automovilística y el automovilismo japoneses y ofrecerá gráficos aún mejores.

Forza Horizon 6 lleva a los jugadores al lugar que han estado pidiendo desde el primer juego | Carscoops

El próximo juego celebrará la cultura automovilística y el automovilismo japoneses y ofrecerá gráficos aún mejores.

He aquí por qué el ataque cibernético a JLR está tardando una eternidad en solucionarse, según un experto.

Los fabricantes de automóviles son especialmente vulnerables a los ciberataques como el que ha saboteado el negocio de Jaguar Land Rover durante el último mes.